Την ώρα που πλήθος εταιρειών προσπαθούν να προστατεύσουν πολύτιμα ψηφιακά περιουσιακά στοιχεία πρέπει ταυτόχρονα να αντιμετωπίσουν μια άβολη αλήθεια: η μεγάλη απειλή (για πολλούς η μεγαλύτερη) για την ασφάλεια τους στον κυβερνοχώρο βρίσκεται μέσα στους κόλπους τους.

Σε μια πρόσφατη έρευνα της ΙΒΜ για τις παραβιάσεις που ταλαιπώρησαν χιλιάδες πελάτες της σε 130 χώρες τα αποτελέσματα ήταν αποκαλυπτικά: 19 στις 20 παραβιάσεις ή αλλιώς ποσοστό 95% του συνόλου δεν θα είχαν προκληθεί αν δεν είχε μεσολαβήσει κάποιο ανθρώπινο λάθος. Την ώρα που όλο και περισσότερες επιχειρήσεις επενδύουν συνεχώς μεγαλύτερα ποσά στην κυβερνοασφάλεια και στην ανθεκτικότητα των συστημάτων τους ο ανθρώπινος παράγοντας εμφανίζεται να αποτελεί τον αδύναμο κρίκο της αλυσίδας.

Γατί λοιπόν το ανθρώπινο λάθος προκαλεί τόσες πολλές παραβιάσεις και γιατί οι υπάρχουσες λύσεις απέτυχαν να αντιμετωπίσουν το πρόβλημα;

Τι σημαίνει ανθρώπινο λάθος στην κυβερνοασφάλεια

Προφανώς τα παραπάνω στοιχεία δεν αναιρούν πιθανές ευπάθειες σε τεχνολογικές λύσεις και πλατφόρμες, που αφήνουν το παράθυρο σε επιτήδειους και το οργανωμένο ηλεκτρονικό έγκλημα να τις εκμεταλλευτούν. Όμως δείχνουν ότι το ανθρώπινο λάθος αποτελεί τον πιο αποτελεσματικό παράγοντα στον οποίο μπορούν να ποντάρουν οι χάκερς του Διαδικτύου.

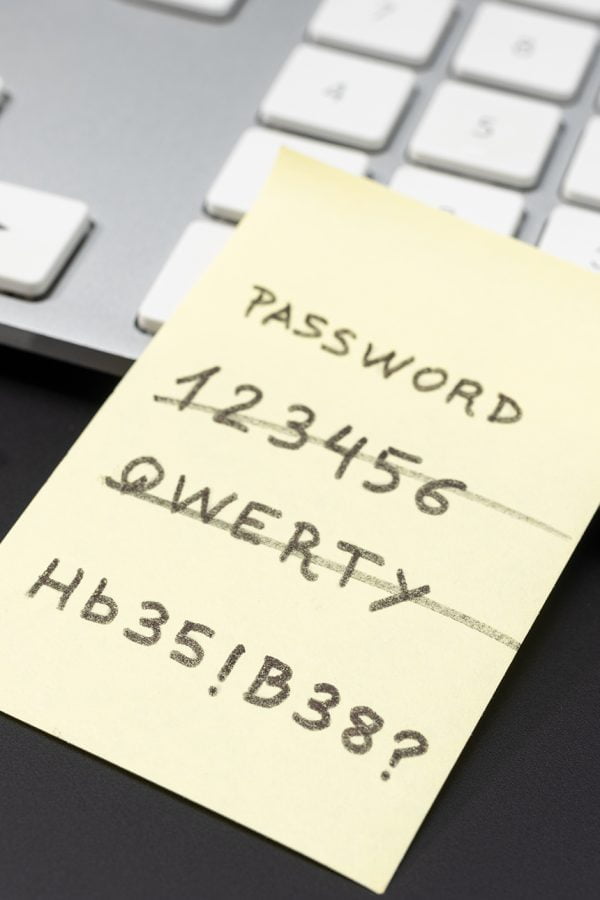

Στο πεδίο της κυβερνοασφάλειας ως ανθρώπινο σφάλμα νοούνται ακούσιες ενέργειες ή έλλειψη δράσης από υπαλλήλους και χρήστες που προκαλούν, διαδίδουν ή επιτρέπουν μια παραβίαση. Αυτό περιλαμβάνει ένα ευρύ φάσμα ενεργειών (ή αδράνειας), από τη λήψη ενός συνημμένου που έχει μολυνθεί από κακόβουλο λογισμικό έως την αποτυχία χρήσης ενός ισχυρού κωδικού πρόσβασης. Αν και ο αριθμός αυτών των ενεργειών που μπορούν να οδηγήσουν σε μια παραβίαση είναι πραγματικά πολύ μεγάλος, έχουμε δύο μεγάλες κατηγορίες στις οποίες μπορούμε να τις χωρίσουμε: στα σφάλματα λόγω έλλειψης δεξιοτήτων και σε εκείνα των λάθος αποφάσεων.

Ειδικοί και αναλυτές έχουν αποδώσει επανειλημμένα (εν μέρει τουλάχιστον) τους λόγους. Με τα ολοένα πιο προηγμένα και περίπλοκα περιβάλλοντα εργασίας, οι υπάλληλοι/χρήστες χρησιμοποιούν έναν συνεχώς αυξανόμενο αριθμό εργαλείων και υπηρεσιών, οι οποίοι συνοδεύονται από user names και passwords και άλλα στοιχεία που πρέπει να θυμούνται για καθένα από αυτά. Ένας εύκολος κωδικός πρόσβασης, ένας μαζικός κωδικός για όλα τα εργαλεία και τις πλατφόρμες είναι δύο μόνο από τις διάφορες συντομεύσεις στις οποίες καταφεύγουν οι εργαζόμενοι (ελλείψει εναλλακτικών ασφαλών λύσεων) για να κάνουν πιο εύκολη την εργασία και την καθημερινότητά τους.

Ένας νέος παράγοντας που ενέτεινε το πρόβλημα ήταν η πανδημία. Σύμφωνα με την περυσινή έκθεση της ESET, The Human Element of Cybersecurity, το κυβερνοέγκλημα κατά τους πρώτους μήνες εφαρμογής του lockdown (και κατά συνέπεια της μαζικής εφαρμογής της απομακρυσμένης εργασίας) εμφάνισε αύξηση 63%, με τους επικεφαλής των τομέα ασφάλειας των επιχειρήσεων κατά 80% να θεωρούν ότι το ανθρώπινο σφάλμα αποτελεί τη μεγαλύτερη πρόκληση που έχουν να αντιμετωπίσουν. Από την πλευρά τους, οι μισοί σχεδόν καταναλωτές που ερωτήθηκαν ανέφεραν ότι στο ίδιο διάστημα ότι ανησυχούσαν για τη δυνατότητά τους να διαχειριστούν το αυξημένο στρες, γεγονός που αυξάνει την πιθανότητα του ανθρώπινου σφάλματος κατά την ώρα εργασίας.

Από το ψάρεμα στο ransomware

Την άποψη ότι ο άνθρωπος και όχι η μηχανή είναι ο αδύναμος κρίκος σε ένα σύστημα ασφαλείας έχει εκφράσει προ covid -και επιβεβαιώσει με τις πράξεις του- ο Κέβιν Μίτνικ, ο πιο διάσημος χάκερ της δεκαετίας του ‘90. Ο ίδιος ευθύνεται που η «κοινωνική μηχανική» (social engineering) αποτελεί σήμερα έναν από τους σημαντικότερους παράγοντες που λαμβάνουν υπόψιν τους οι σχεδιαστές συστημάτων ασφαλείας.

Το να αποκτήσεις έναν κωδικό προσπαθώντας να τον μαντέψεις είναι, όπως έχει δείξει η καριέρα του Μίτνικ, πολύ πιο χρονοβόρο από το να αποσπάσει κανείς την εμπιστοσύνη του στόχου. Στο βιβλίο του για την Τέχνη της Παραπλάνησης ο Μίτνικ αναφέρεται αρκετές φορές στους τρόπους που αποσπούσε κωδικούς πρόσβασης και κανείς από αυτούς δεν αφορούσε πολύωρη πληκτρολόγηση σε ένα σκοτεινό δωμάτιο με το μόνο φως να προέρχεται από την οθόνη.

Αυτά όσον αφορά ανθρώπους όπως ο Μίτνικ. Υπάρχουν και πιο αδέξιες προσπάθειες κοινωνικής μηχανής όπως αυτή του «ψαρέματος» με δόλωμα συνήθως μηνύματα email που υπόσχονται αμύθητα ποσά έναντι μιας μικρής διευκόλυνσης. Οι φερόμενοι ως Νιγηριανοί πρίγκιπες, αξιωματούχοι άλλων χωρών της υποσαχάριας Αφρικής και της Μέσης Ανατολής ή ως μεγαλοστελέχη επιχειρήσεων, μπορεί να μην έχουν τα χαρίσματα του Μίτνικ αλλά δεν παύουν να έχουν αποτελεσματικότητα. Μια οργανωμένη επιχείρηση «ψαρέματος» με στόχο τη βελγική τράπεζα Crelan είχε ως αποτέλεσμα να κάνουν φτερά περίπου 70 εκατ. ευρώ.

“Στην περίπτωση της αυστριακής αεροναυπηγικής εταιρείας FACC, άγνωστος δράσης υποδύθηκε τον διευθύνοντα σύμβουλο και έπεισε έναν υπάλληλο του λογιστηρίου να μεταφέρει σε τραπεζικούς λογαριασμούς γύρω στα 55 εκατ. ευρώ.”

Όπως συνηθίζεται στον χώρο της κυβερνοασφάλειας, ο αριθμός των περιστατικών που ανακοινώνονται είναι πολύ πιο μικρός σε σχέση με τον πραγματικό αριθμό συμβάντων. Κάποιες φορές η δημοσιοποίηση είναι αναγκαία καθώς το επεισόδιο έχει γίνει αντιληπτό από πολύ κόσμο. Άλλες φορές γίνεται από κάποιο θύμα κυβερνοεπίθεσης, όπως συνέβη με τη Γενική Γραμματεία Αθλητισμού που τον Οκτώβριο του 2019 ανακοίνωσε πως είχε πέσει θύμα του κακόβουλου λογισμικού ransomware Sodinokibi.

Πολύ πρόσφατα , δύο ακόμα περιστατικά κυβερνοασφάλειας -στον Δήμο Θεσσαλονίκης και το υπουργείο Περιβάλλοντος- μέσω ransomware που ενεργοποιήθηκε όταν κάποιοι υπάλληλοι πάτησαν το link-παγίδα σε κάποια μηνύματα ηλεκτρονικού ταχυδρομείου απασχόλησαν την ελληνική επικαιρότητα.

Ενδεχομένως αυτά τα περιστατικά, όπως και η επιχείρηση «Θαλάσσια Χελώνα» να έχουν κάνει και τους πιο δύσπιστούς στην ελληνική δημόσια διοίκηση να αντιληφθούν την αξία της προστασίας των ψηφιακών υποδομών. Η Εθνική Αρχή Κυβερνοασφάλειας (ΕΑΚ) στο υπουργείο Ψηφιακής Διακυβέρνησης και η ενσωμάτωση της οδηγίας της Ε.Ε. για τις κρίσιμης σημασίας υποδομές είναι ορισμένες από τις ενέργειες που έχουν γίνει έως σήμερα. Βεβαίως υπηρεσίες όπως η ΕΑΚ δεν φημίζονται για τη διάθεση που έχουν να δημοσιοποιούν τις δραστηριότητές τους με εξαίρεση, φυσικά, κείμενα πολιτικής όπως η Εθνική Στρατηγική Κυβερνοασφάλειας για την περίοδο 2020-2025.

Τα περιστατικά επιθέσεων σε κυβερνητικά websites για τις οποίες την ευθύνη ανέλαβαν Τούρκοι χάκερ (και τα αντίστοιχες επιθέσεις Ελλήνων χάκερ προς τουρκικά websites) μπορεί κατά καιρούς να είναι θεαματικά αλλά περισσότερο ενδιαφέρον για τις αρμόδιες υπηρεσίες έχουν οι πιο οργανωμένες επιχειρήσεις εναντίον κρίσιμων ψηφιακών υποδομών. Κάποιοι μιλούν για ακήρυκτο πόλεμο που διεξάγεται μέσω οθονών και μακριά από τα μάτια των ΜΜΕ και των πολιτών. Κάποιοι συνδέουν αυτές τις επιχειρήσεις με αναφορές για περιστατικά κυβερνοασφάλειας σε ελληνικές βιομηχανικές μονάδες, ωστόσο τίποτα δεν μπορεί να επιβεβαιωθεί (ενώ, αντίθετα, πολλά μπορούν να διαψευστούν).

Από τον ψηφιακό, στον συμβατικό πόλεμο

Εχουμε δει περιπτώσεις όπου οι κυβερνοεπιθέσεις συνοδεύουν μια συμβατική στρατιωτική επιχείρηση, με πιο χαρακτηριστικές τις περιπτώσεις των ρωσικών επιχειρήσεων κατά της Γεωργίας και της Ουκρανίας το 2008 και το 2014 αντίστοιχα. Αξιωματούχοι του ΝΑΤΟ έχουν κατά καιρούς σχολιάσει πως η Συμμαχία μπορεί να αντιδράσει σε μια επιχείρηση κυβερνοπολέμου με τη χρήση συμβατικών στρατιωτικών μέσων. «Επιβεβαιώνουμε ότι η απόφαση ως το αν μια κυβερνοεπίθεση θα οδηγούσε σε ενεργοποίηση του Άρθρου 5 θα λαμβάνεται από το Συμβούλιο κατά περίπτωση» αναφέρεται στο ανακοινωθέν της Συνόδου Κορυφής του ΝΑΤΟ που πραγματοποιήθηκε τον Ιούνιο 2021.

Φαίνεται πως κάτι τέτοιο ενδεχομένως να έχει γίνει τουλάχιστον μία φορά -όχι όμως από κράτος-μέλος του ΝΑΤΟ αλλά από εταίρο της Συμμαχίας- όταν δυνάμεις της ισραηλινής πολεμικής αεροπορίας (φέρονται να) έπληξαν θέσεις της Χαμάς στη Λωρίδα της Γάζας που αποτελούσαν βάση χάκερ της οργάνωσης.

Το ζήτημα, δηλαδή η διασύνδεση του κυβερνοπολέμου με τις συμβατικές στρατιωτικές επιχειρήσεις αποτελεί θέμα και στον ακαδημαϊκό διάλογο.

Στιγμές από την Ιστορία της κυβερνοασφάλειας και του κυβερνοπολέμου

1989: Το πρώτο ransomware

Η πρώτη κατεγεγραμμένη περίπτωση λογισμικού που ζητούσε λύτρα για να ξεκλειδώσει τον μολυσμένο υπολογιστή καταγράφηκε το 1989 όταν ο ερευνητής σε ένα εργαστήριο που μελετούσε το AIDS, Joseph Popp, διένειμε 20.000 μολυσμένες δισκέτες σε συνεργάτες του σε 90 χώρες. Μετά την 90η εκκίνηση του μολυσμένου υπολογιστή το λογισμικό ενεργοποιείτο και τον κλείδωνε ζητώντας λύτρα συνολικού ύψους 600 δολαρίων περίπου.

2000: Υπόθεση MafiaBoy

Ο 15χρονος, τότε, Michael Calce, γνωστός και με το ψευδώνυμο MafiaBoy, εξαπέλυσε μία επίθεση DDoS εναντίον μεγάλων websites το 2000. Amazon, CNN και eBay ήταν μερικά από τα sites που τέθηκαν εκτός λειτουργίας. Ο Καναδός Calce συνελήφθη αλλά δεν καταδικάστηκε σε φυλάκιση καθώς ήταν ανήλικος. Υπολογίζεται πως η ενέργειά του προκάλεσε ζημιές 1,2 δισ. δολαρίων.

2002: Επίθεση στην «καρδιά» του διαδικτύου

Άγνωστοι ήταν οι δράστες της επίθεσης εναντίον των 13 κεντρικών servers του συστήματος DNS στις ΗΠΑ που απείλησε με πλήρη αποσυντονισμό τη λειτουργία του διαδικτύου. Η επίθεση διήρκεσε περίπου μία ώρα και οι ομοσπονδιακές αρχές των ΗΠΑ την είχαν χαρακτηρίσει ως τη σημαντικότερη κυβερνοεπίθεση που είχε καταγραφεί μέχρι τότε.

2007: Η Εσθονία στο στόχαστρο

Η απόφαση της εσθονικής κυβέρνησης το 2007 να επανατοποθετήσει ένα μνημείο της σοβιετικής περιόδου για την απελευθέρωση της χώρας από του ναζί προκάλεσε την οργή της ρωσικής μειονότητας. Οι αντιδράσεις δεν περιορίστηκαν σε διαδηλώσεις αλλά επεκτάθηκαν και στον κυβερνοχώρο όπου οι ψηφιακές υποδομές της Εσθονίας υπέστησαν μία άνευ προηγουμένου επίθεση που εντάθηκε τον Μάιο του 2007. Η κυβέρνηση της χώαρς κατηγόρησε τη Ρωσία για την επίθεση, ωστόσο η ανάλυση που ακολούθησε από την Ευρωπαϊκή Επιτροπή και το ΝΑΤΟ δεν επιβεβαίωσε αυτό τον ισχυρισμό.

2009: Google εναντίον Κίνας

Πρόκειται για την πρώτη γνωστή περίπτωση κυβερνοκατασκοπείας, σύμφωνα τουλάχιστον με τα λεγόμενα της Google που το 2009 ανακάλυψε πως Κινέζοι χάκερ είχαν αποκτήσει πρόσβαση σε servers της στην Κίνα. Τον Μάρτιο του 2010 η εταιρεία αποχώρησε ουσιαστικά από τη κινεζική αγορά μεταφέροντας τις δραστηριότητές της στο Χονγκ-Κονγκ.

2010: Υπόθεση Stuxnet

Το κακόβουλο λογισμικό Stuxnet ήταν σχεδιασμένο να προσβάλει βιομηχανικά συστήματα και -αν και δεν υπάρχει επίσημη επιβεβαίωση- θεωρείται πως είναι αποτέλεσμα της συνεργασίας αμερικανικών και ισραηλινών υπηρεσιών. Το λογισμικό είχε εγκατασταθεί στη μονάδα εμπλουτισμού ουρανίου που λειτουργούσε η ιρανική κυβέρνηση στην περιοχή Νατάνζ του Ιράν. Σε αντίποινα, το Ιράν εξαπέλυσε μία μεγάλη κυβερνοεπίθεση το 2012 με στόχο αμερικανικές τράπεζες, ενώ κακόβουλο λογισμικό ιρανικής παραγωγής προκάλεσε δυσλειτουργίες στις υποδομές της πετρελαϊκής εταιρείας Aramco στη Σαουδική Αραβία.

2019: «Θαλάσσια Χελώνα» στην Αθήνα

Ο ληξίαρχος του ελληνικού διαδικτύου και κυβερνητικά websites ήταν ανάμεσα στους στόχους της ομάδας Sea Turtle («Θαλάσσια Χελώνα») που επιχείρησε να αποκτήσει κωδικούς πρόσβασης και άλλο υλικό. Η ταυτότητα των δραστών δεν είναι σαφής, ωστόσο πολλοί «έδειξαν» προς την Τουρκία.

2020: Υπόθεση SolarWinds

Ρώσοι χάκερς κατάφεραν να αποκτήσουν πρόσβαση στα συστήματα περισσότερων από 200 οργανισμών σε όλο τον κόσμο, συμπεριλαμβανομένων κρατικών υπηρεσιών των ΗΠΑ, εκμεταλλευόμενοι ένα κενό ασφαλείας σε λογισμικό της εταιρείας SolarWinds.